网络复习参考

网络复习参考

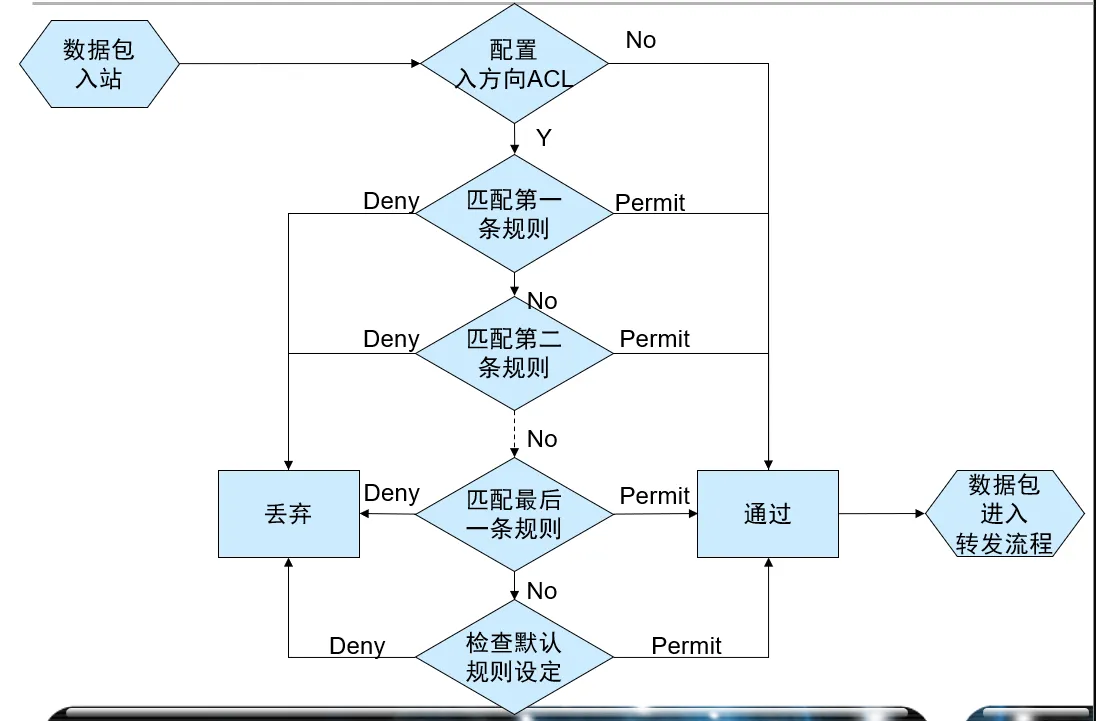

WiretenderACL(Access Control List)

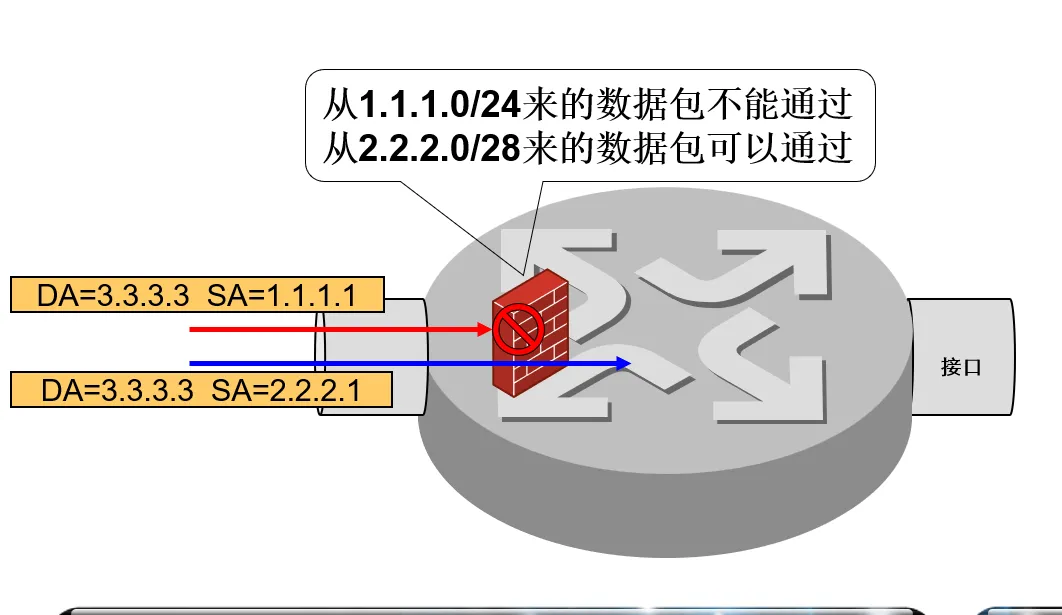

- 访问控制列表 用来实现数据包识别功能。

- ACL 应用在接口上,每个接口的出入双向分别过滤。

- 仅当数据包经过一个接口时,才能被此接口的此方向的 ACL 过滤。

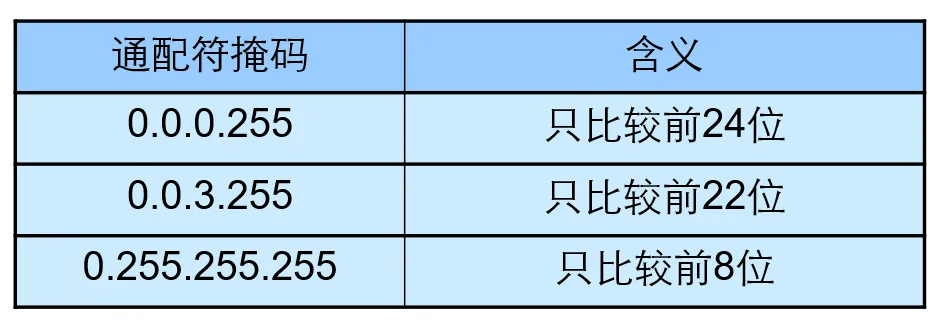

通配符掩码

- 通配符掩码和 IP 地址结合使用以描述一个 地址范围

- 通配符掩码的匹配规则:

- 0 表示对应位需比较

- 1 表示对应位不比较

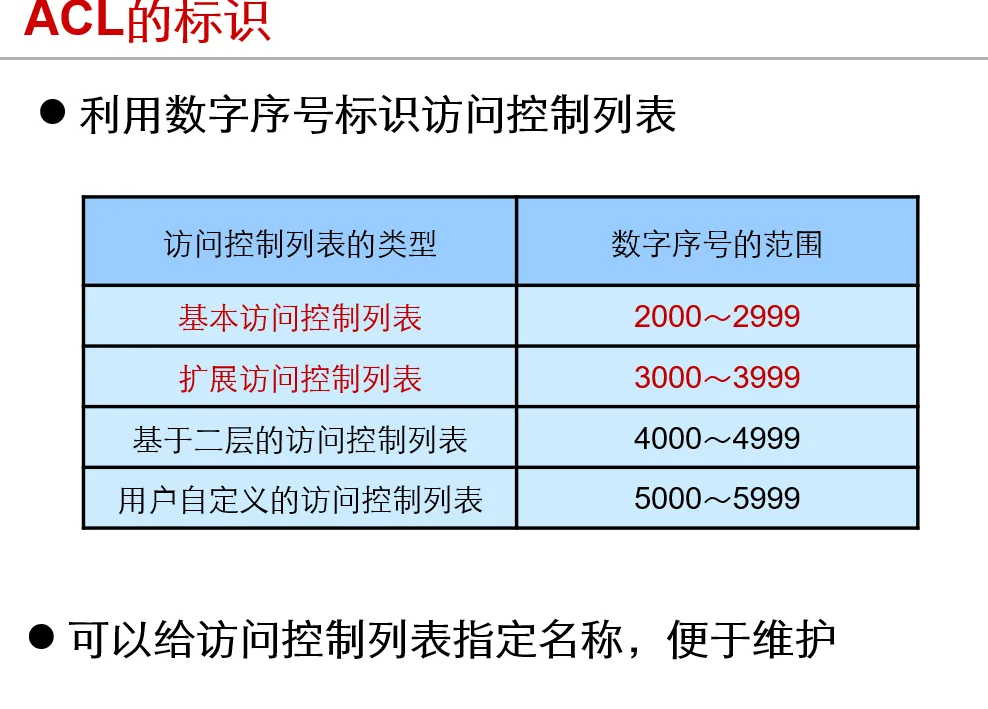

ACL 的标识

基本 ACL

- 基本访问控制列表只根据报文的 源 IP 地址信息 制定规则

二层 ACL

二层 ACL 根据报文的源 MAC 地址、目的 MAC 地址、802.1p 优先级、二层协议类型等二层信息制定匹配规则

用户自定义 ACL 可以根据任意位置的任意字串制定匹配规则

- 报文的报文头、IP 头等为基准,指定从第几个字节开始与掩码进行“与”操作,将从报文提取出来的字符串和用户定义的字符串进行比较,找到匹配的报文。(IDS)

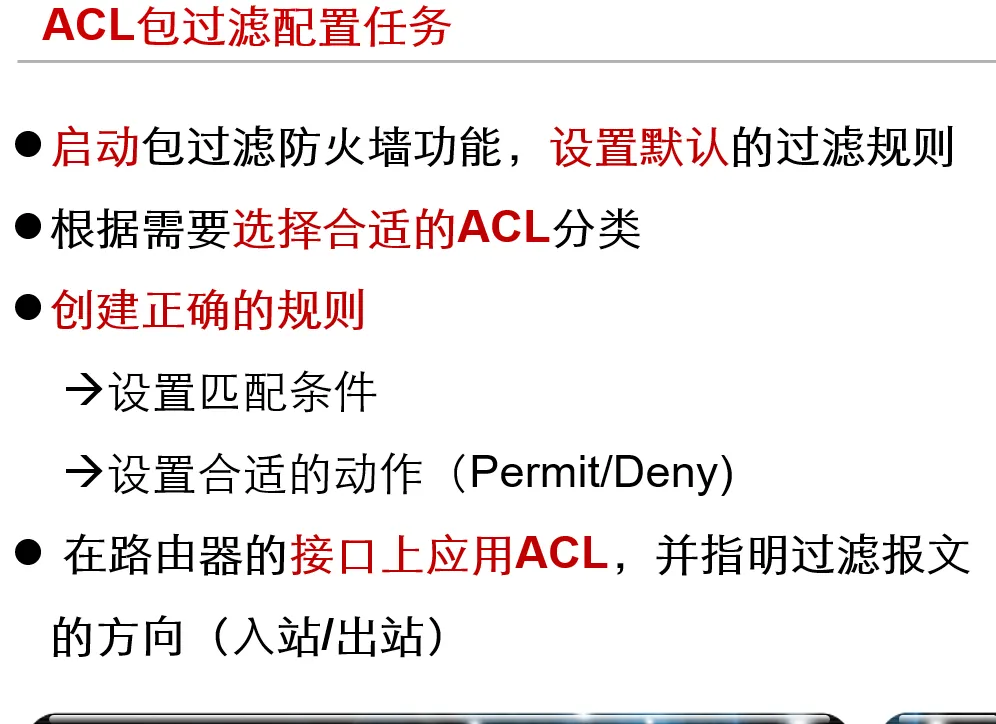

配置 ACL 包过滤

1 | 开启防火墙 |

举例

acl number 2000 match-order config rule permit source 1.1.1.0 0.0.0.255 rule deny source 1.1.1.1 01

2

3

4

5

- ```

acl number 2000 match-order auto

rule permit source 1.1.1.0 0.0.0.255

rule deny source 1.1.1.1 0

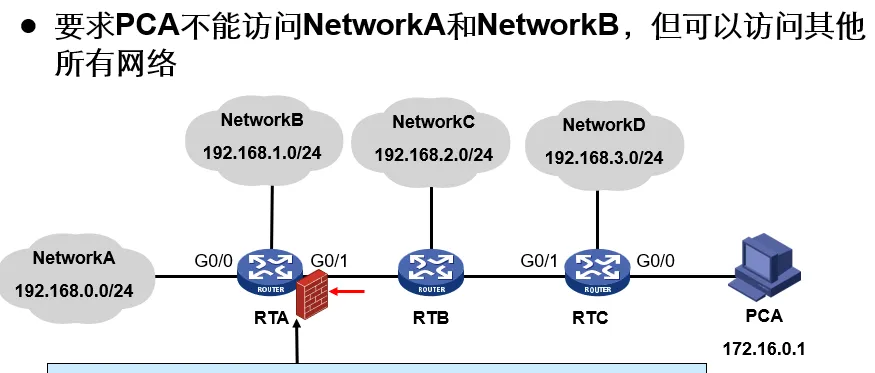

基础 ACL 配置

1 | [RTA] firewall enable |

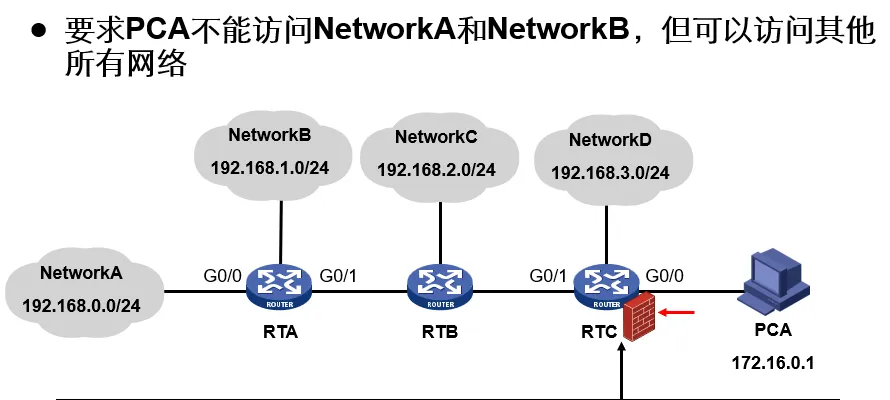

高级 ACL 配置

1 | [RTC] firewall enable |

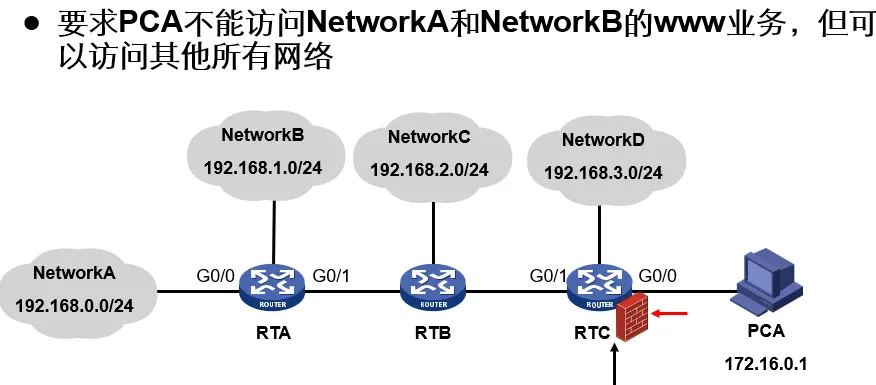

高级 ACL 配置 WWW 服务

1 | firewall enable |

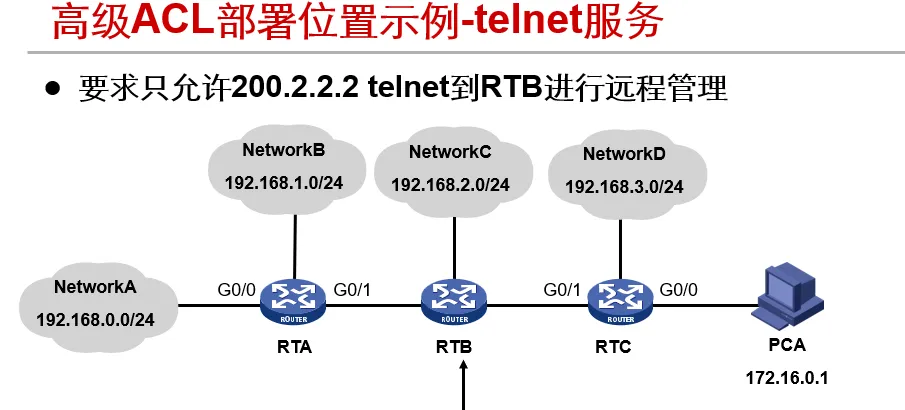

高级 ACL 配置 telnet 服务

1 | firewall enable |

[RTB] 的配置

1 | acl number 2000 |

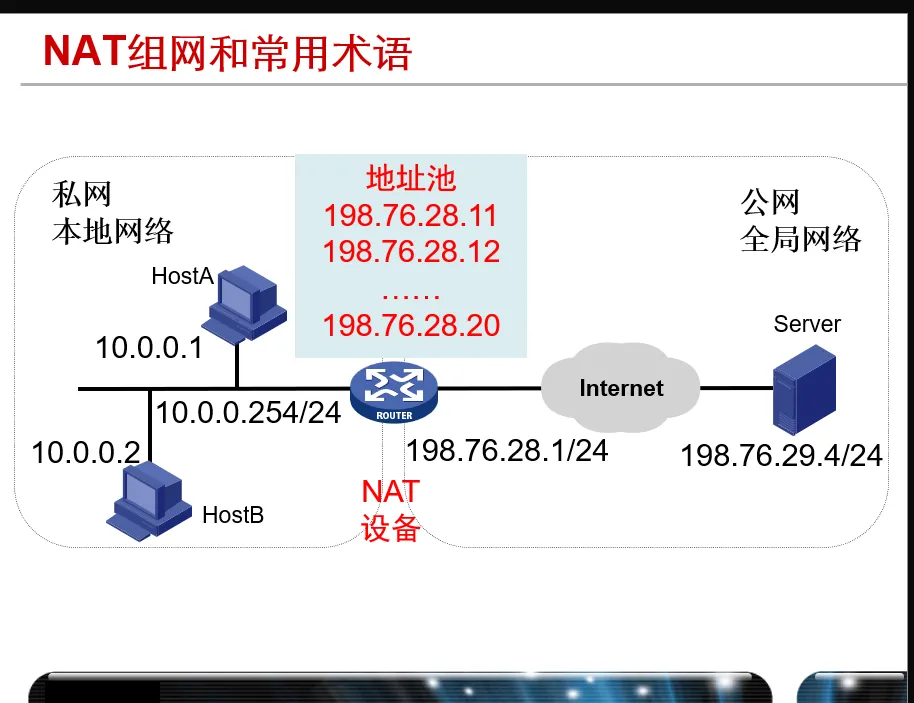

NAT

- NAT(Network Address Translation) ,网络地址转换,一种把内部私有网络地址翻译成合法网络 IP 地址的技术。

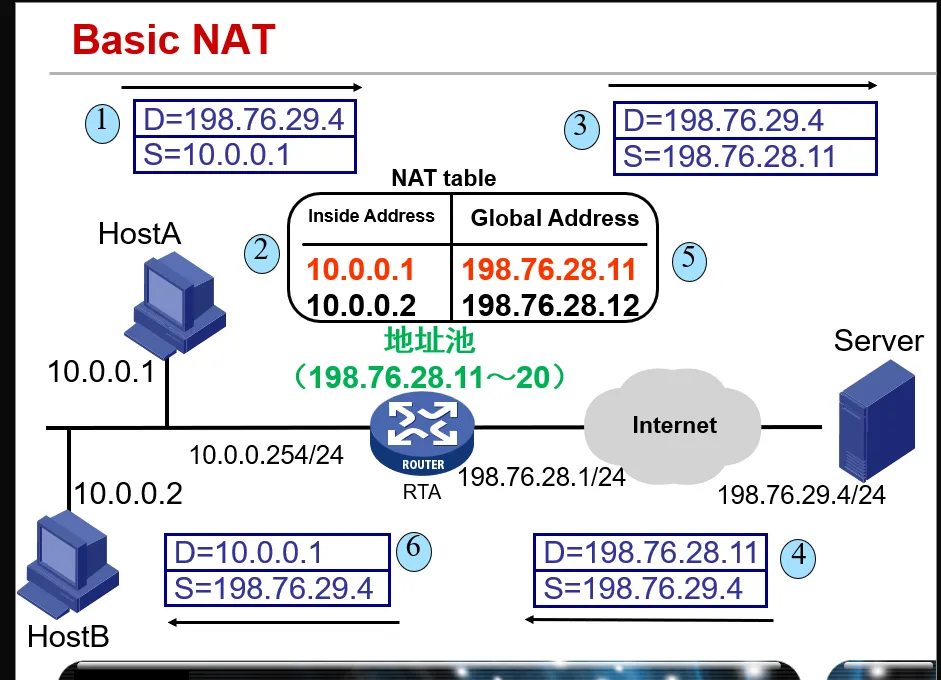

配置 BasicNAT

- 配置 ACL

- 用于判断哪些数据包的地址应该被转换

- 被 ACL 允许的报文将被进行 NAT 转换,被拒绝的报文将不会被转换

- 配置地址池

nat address-group group-number start-addr end-addr

- 删除地址池

undo nat address-group group-number

- 配置地址转换

nat outbound acl-number address-group group-number no-pat

Example

1 | acl number 2000 |

- 先配置一个 ACL 规则,允许所有来自 10.0.0.0 - 10.0.0.255 的所有地址进行通过

- 然后配置一个 nat 地址池包含需要转换为的 ip 地址为 198.78.26.11 - 198.78.26.20 的相关地址

- 最后在 RTA 的 G0/1 的出口方向配置这个 ACL 和地址池

还是上边这个图,我们配置一个 NAPT 来进行实现(地址池变为只有一个 198.78.26.11)

1 | acl number 2000 |

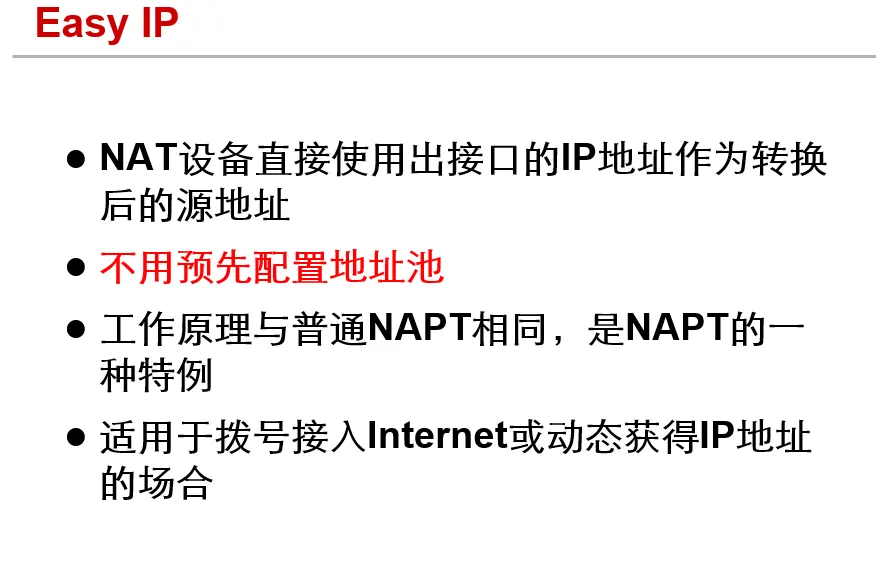

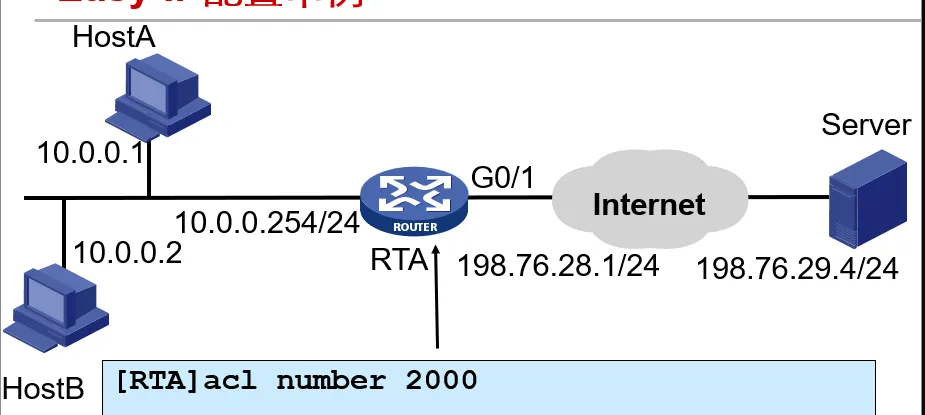

Easy IP

- 配置 ACL

- 用于判断哪些数据包的地址应该被转换

- 被 ACL 允许的报文将被进行 NAT 转换,被拒绝的报文将不会被转换

- 配置地址转换

nat outbound acl-number

- 取消地址转化

undo nat outbound acl-number

Example

1 | acl number 2000 |

- 注意 这里转换后的地址是直接使用 RTA 相应的出接口地址

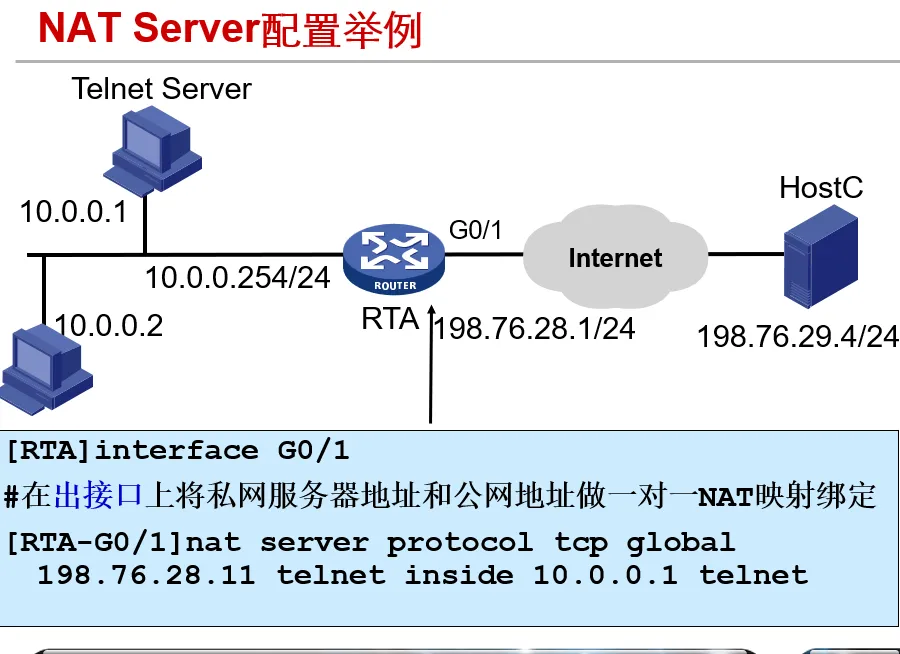

NATServer

- NAT Server 配置命令

nat server protocol pro-type global global-addr [global-port] inside host-addr [host-port]

Example

以太网交换原理

交换机 可以隔离 冲突域(交换机两边的设备分别各自构成一个冲突域),集线器 不能隔离冲突域,一个交换机构成一个 广播域,路由器 可以隔离广播域

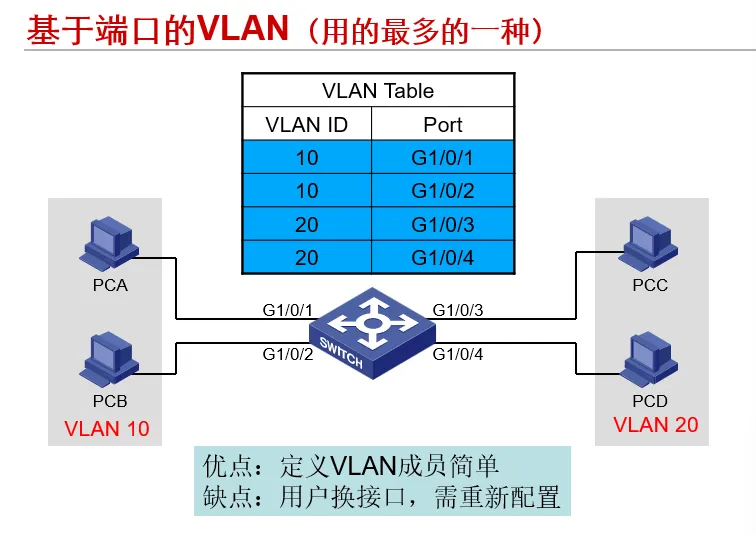

二层交换机可以使用 VLAN(虚拟局域网) 来隔离广播域

VLAN(虚拟局域网)

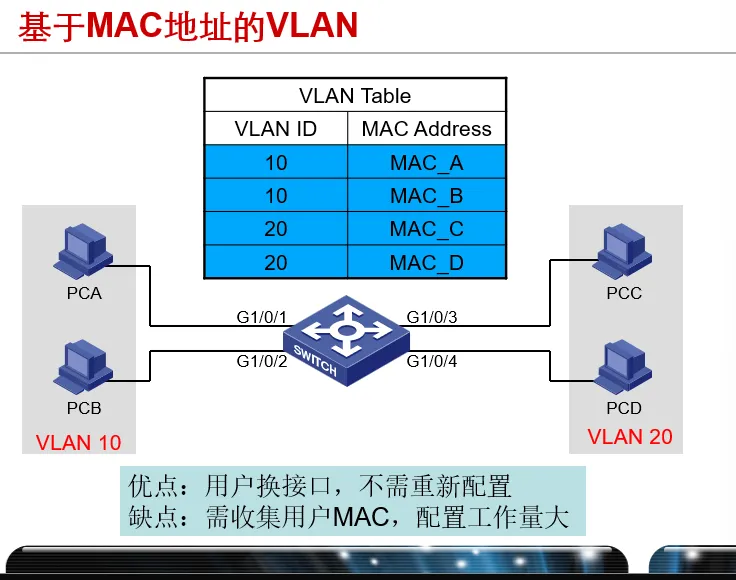

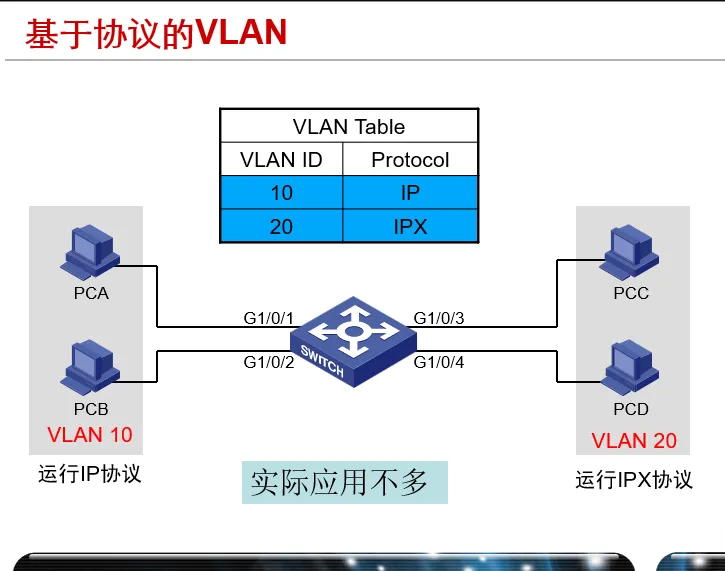

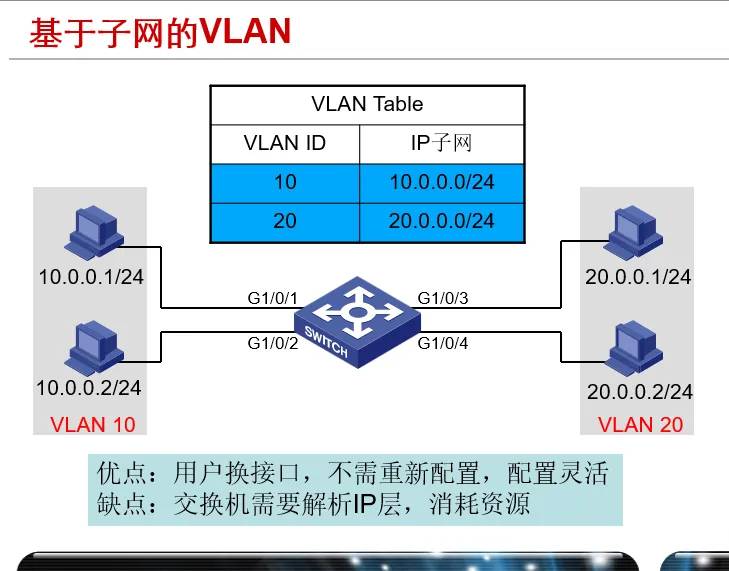

VLAN 的分类

VLAN 技术原理

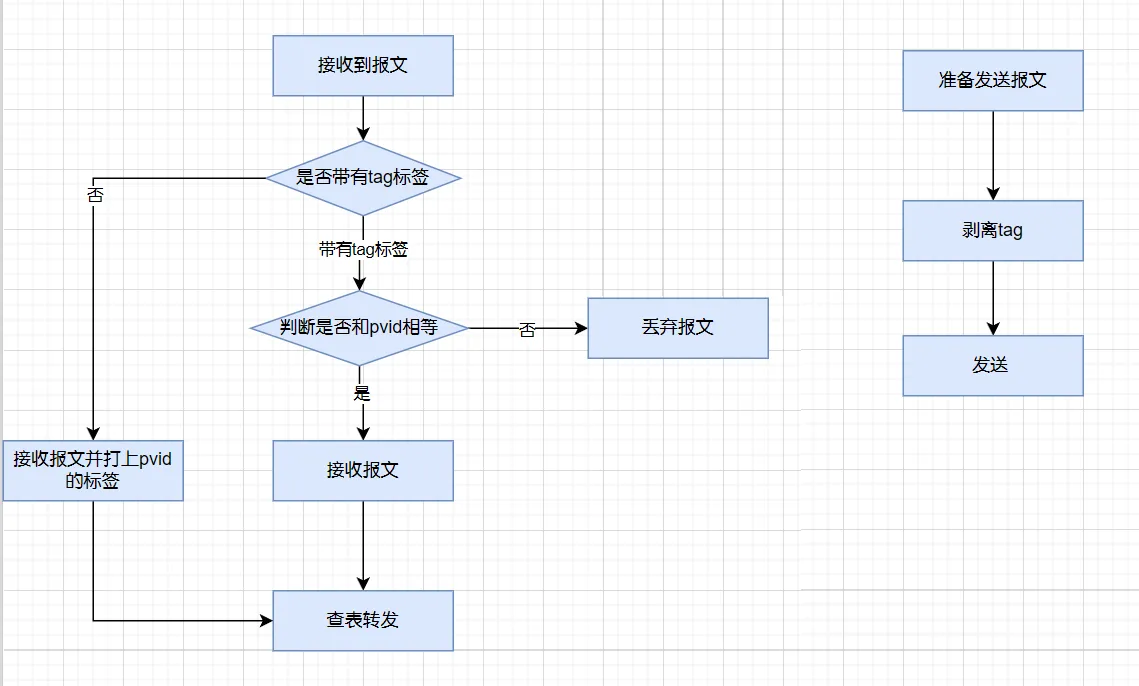

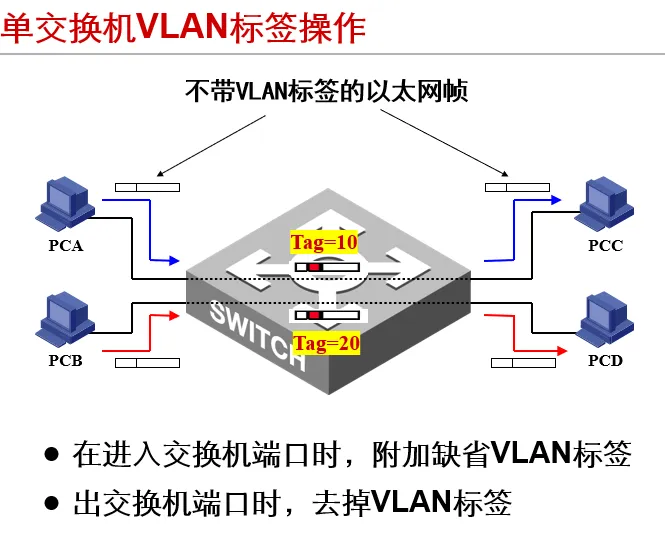

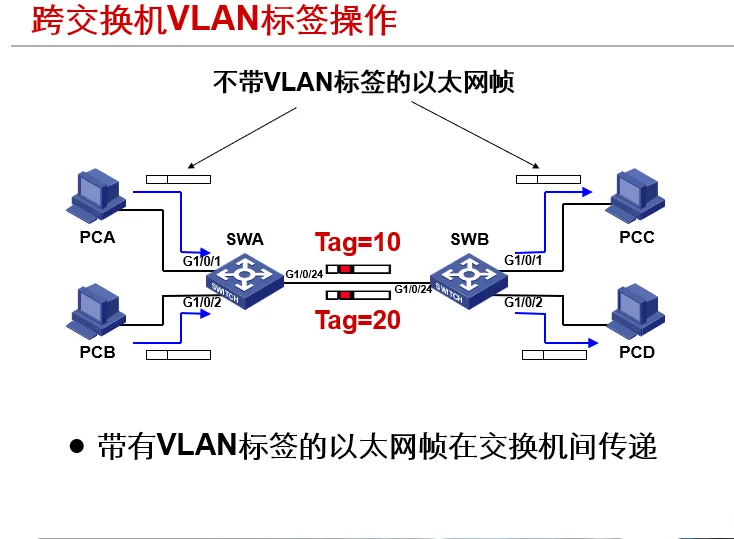

- VLAN 标签: 交换机用 VLAN 标签来区分不同 VLAN 的以太网帧

- 1、在进入交换机端口时,添加 VLAN 标签

2、在出交换机端口时,去掉 VLAN 标签

3、VLAN 对主机透明

4、端口所属于的 VLAN 称为默认 VLAN,又称为 PVID(Port VLAN id)

5、只允许默认 VLAN 通过的端口称为 Access 型端口, 仅接收和发送一个 VLAN 的数据帧(默认类型)

6、不对 VLAN 标签进行添加、剥离的端口称为 Trunk 型端口(默认 VLAN 除外)

7、可以接收和发送多个 VLAN 数据帧的称为 Hybrid 端口

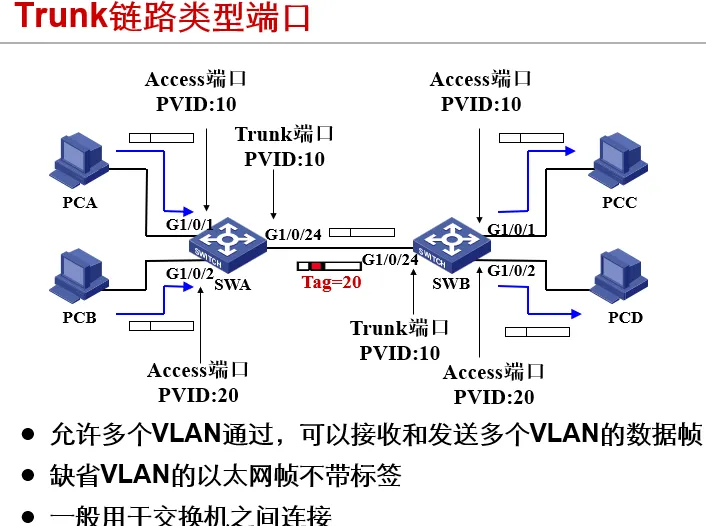

Access、Trunk 和 Hybrid 的区别

- Trunk 端口可以加入多个 VLAN,即可以允许多个 VLAN 的报文通过。Trunk 端口有一个默认 VLAN ,如果收到的报文没有 VLAN ID,就把这个报文当做默认 VLAN 的报文处理。

- Trunk 口一般用于连接两台交换机,这样可以只用一条 Trunk 连接实现多个 VLAN 的扩展

- 对于 Trunk 口发送出去的报文,只有默认 VLAN 的报文不带 VLAN ID,其它 VLAN 的报文都要带 VLAN ID

- 简而言之,Trunk 端口的设计目的就是通过一条连接实现多个 VLAN 的跨交换机扩展

- 注意:端口是 Trunk 类型时,两端都应该是 Trunk

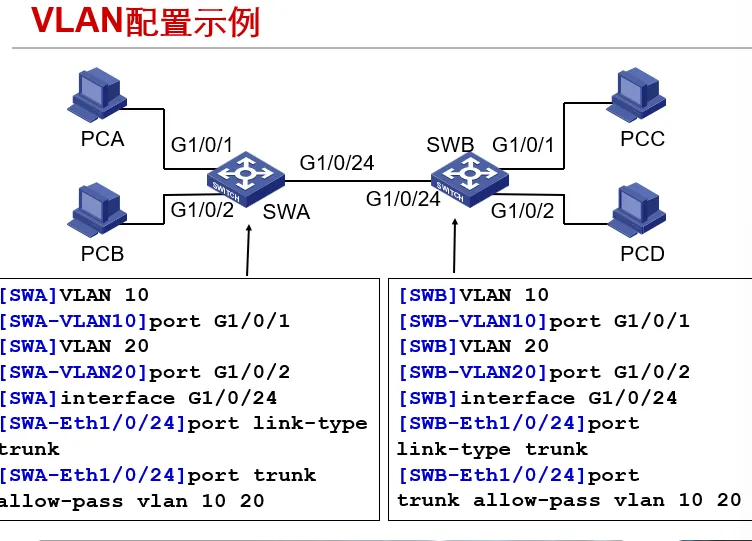

VLAN 配置命令(重点)

- 创建 VLAN 并进入 VLAN 视图

[LSW] vlan vlan-id

- 将制定端口加入到当前 VLAN 中

[LSW-vlan10] port interface-list

- 配置端口的链路类型为 Trunk

port link-type trunk

- 允许指定的 VLAN 通过当前的 Trunk 端口

port trunk allow-pass vlan {vlan-list | all}

- 设置 Trunk 端口的缺省 VLAN

port trunk pvid vlan vlan-id

Example

1 | [swa] vlan 10 |

1 | [swb] vlan 10 |

Vlan 考点

- 在 进入 交换机端口是,会添加 vlan 标签

- 在 出 交换机端口时,去掉 vlan 标签

- vlan 对主机来说是透明的

- 端口所属于的 vlan 称为默认 vlan(这里说一下命令

port default vlan vlan-number),又称为 pvid。 - 只允许默认 vlan 通过的端口称为 Access 端口(

port link-type access),仅接收和发送一个 vlan 的数据帧(默认类型) - 不对 Vlan 标签进行添加和剥离的端口被称为 Trunk 端口(默认 Vlan 除外)

- 就是说如果进行了默认 vlan 配置(

port trunk pvid vlan vlan-id)的 trunk 端口来说对于默认 vlan 来说会进行添加和剥离

- 就是说如果进行了默认 vlan 配置(

- 可以接收和发送多个 vlan 数据帧的称为 Hybrid 端口

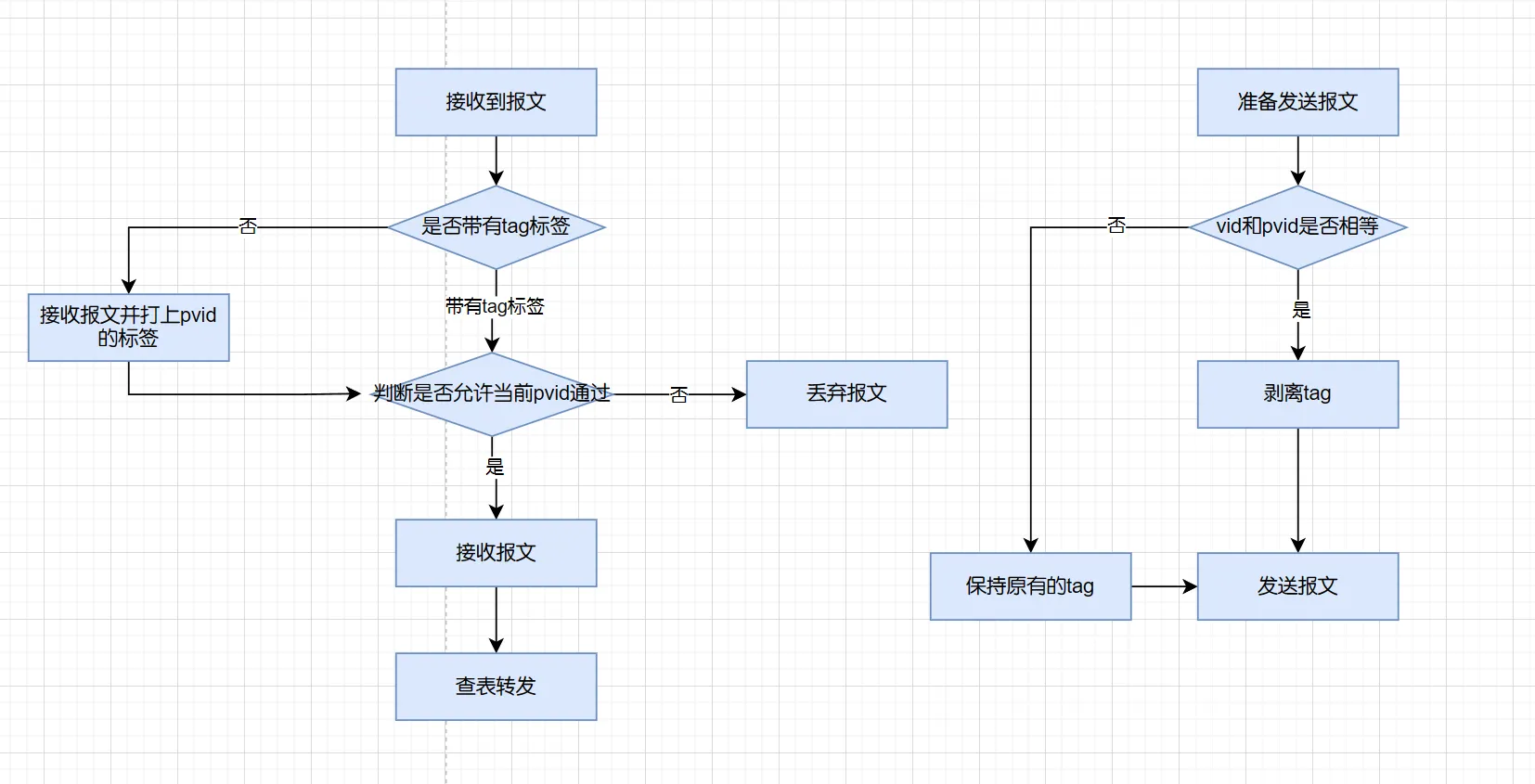

下图为 Access 接口

下图为 Trunk 接口 的工作原理

Vlan 间路由的交换方案

三层交换

创建/删除 Vlan 虚接口

interface vlan vlan-idundo interface vlan vlan-id

配置和删除 VLAN 虚接口的 IP 地址

ip address ip-address {mask | mask-length}undo ip address [ip-address]

举例

1 | vlan 100 |

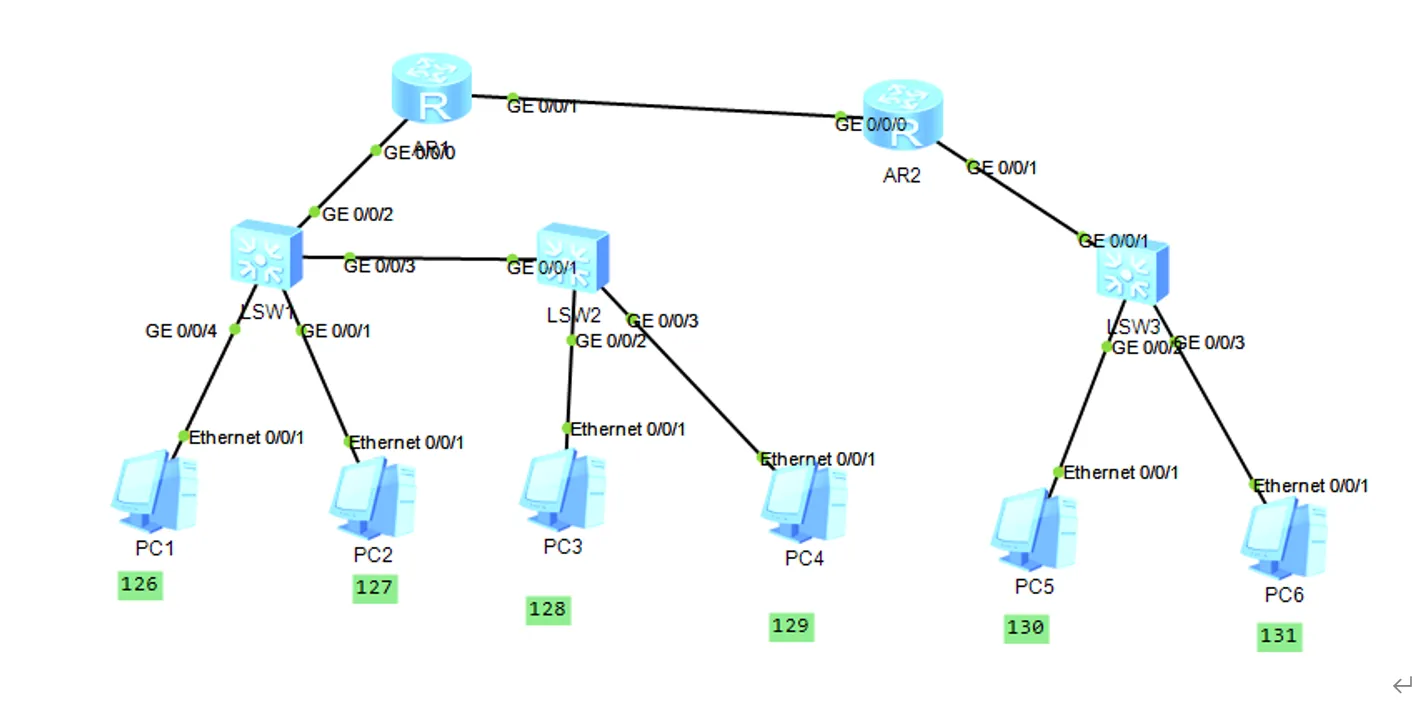

单臂路由配置

- 在 RT1 配置单臂路由实现 PC1、PC2、PC3 和 PC4 的互通

1 | int g0/0/0 |

- 在 RT2 上配置单臂路由实现 PC5 和 PC6 之间的互通

1 | int g0/0/1 |

- 在 RT1 和 RT2 上配置路由,实现全网互通

1 | RT1: |

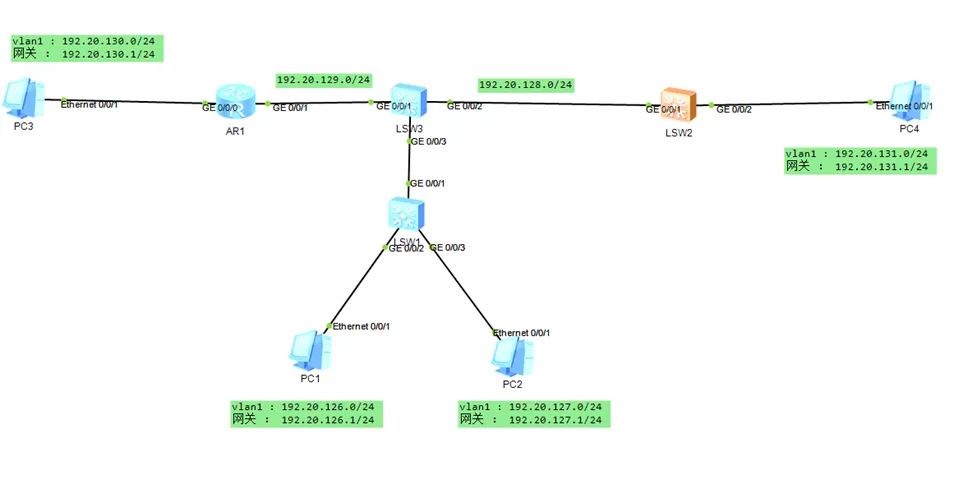

三层交换机配置

- 如图配置 VLAN 及对应的 IP 地址

1 | LSW3: |

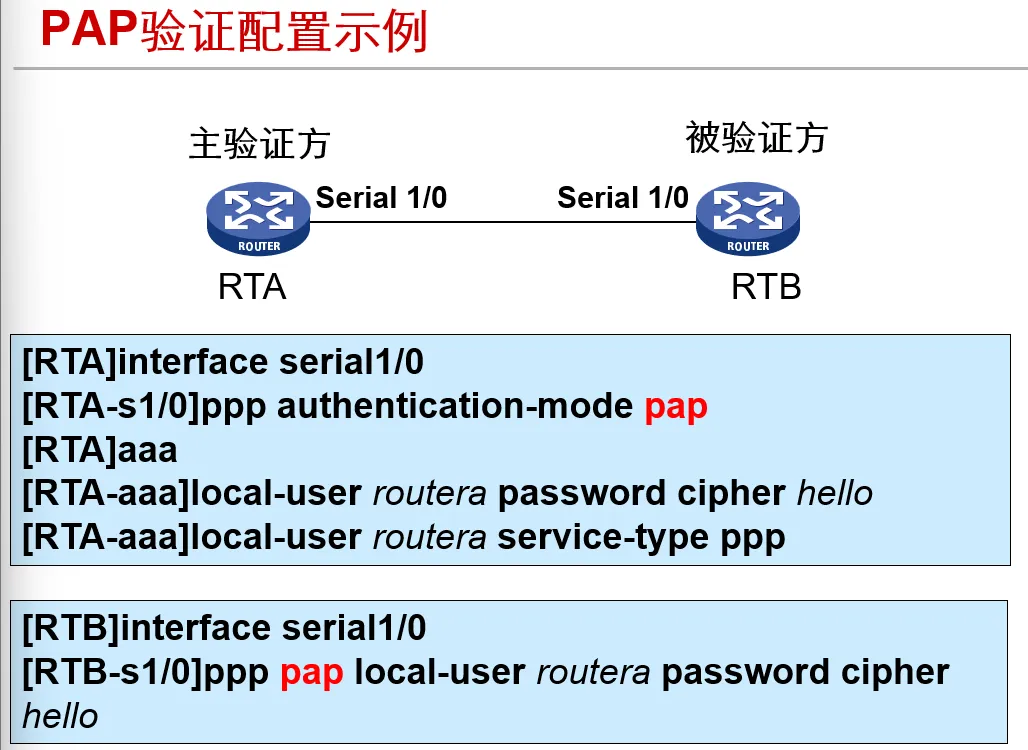

PPP

- 配置 PAP 验证

1 | 主验证方 |

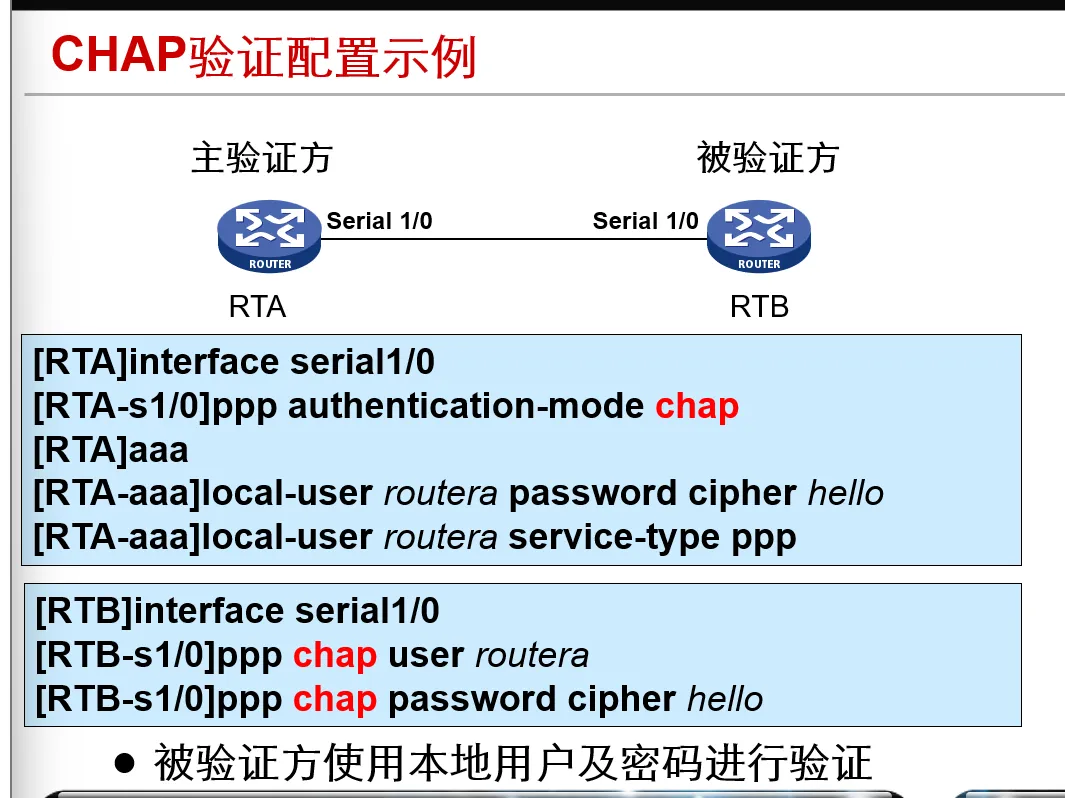

- 配置 CHAP 认证

1 | 主验证方 |

PAP 验证配置举例

CHAP 验证配置举例

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果

![数据结构 - [Array]](http://img.wiretender.top/img/20250330181902863.webp?_r_=2f5d5393-750c-4b9b-2a9a-5ba9fbc21e9c)

![数据结构 - [LinkedList]](http://img.wiretender.top/img/20250330161639408.webp?_r_=0ce4a47c-cb64-129a-d000-ac3dce5a419c)